IPsec ტექნოლოგია

IPsec (Internet Protocol Security) წარმოადგენს სხვადასხვა პროტოკოლების ნაკრებს, რომელიც გვაძლევს საშუალებას რომ ვუზრუნველვყოთ IP პაკეტების უსაფრთხოება (OSI მოდელის Layer 3-ზე).

IPsec-ს შეუძლია უზრუნველყოს:

- კონფიდენციალურობა (Confidentiality) – პაკეტის კონფიდენციალურობის დაცვა ხორციელდება შიფრაციის სხვადასხვა ალგორითმების გამოყენებით (DES, 3DES, IDEA, AES), რაც იმას ნიშნავს რომ ღია ტექსტი გადაიქცევა დაშიფრულ ტექსტად.

- მონაცემთა მთლიანობა (Data Integrity) –მონაცემთა მთლიანობის დაცვა ხორციელდება ჰეშირების (MD5, SHA) ან/და Hashed Message Authentication Code (HMAC)-ის ალგორითმების მეშვეობით, რათა დავრწმუნდეთ, რომ პაკეტების გადაცემისას მონაცემები არ დაზიანებულა ან არ შეცვლილა.

- აუტენთიფიკაცია (Authentication) – VPN სესიის დაწყებისას საჭიროა VPN წყვილების ავთენტურობის შემოწმება რომელიც ხორციელდება PSK (Pre Shared Key) ან RSA Digital signatures-ის გამოყენებით.

- Anti–replay: VPN კავშირის დამყარების შემდეგ, არ მოხდება დუბლირებული პაკეტების გაგზავნა (პაკეტების ნუმერაციის მეშვეობით).

IPSec VTI (Virtual Tunnel Interface) არის VPN-ის კონფიგურაციის გამარტივებული მეთოდი, რომელიც იყენებს ე.წ Tunnel ინტერფეისებს.

შენიშვნა – კონფიგურაციისას იგულისხმება, რომ როუტერების IP მისამართები და მარშრუტიზაცია პროვაიდერის მიმართულებით დაკონფიგურირებულია.

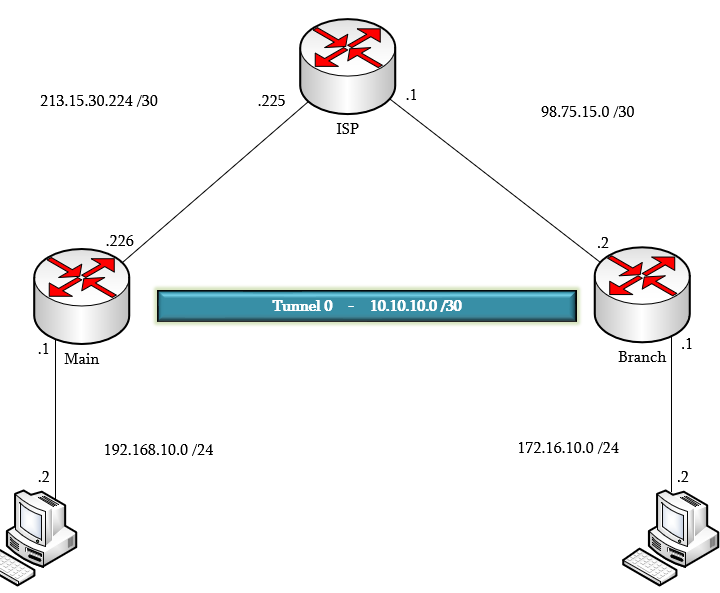

კონფიგურაციისას გამოყენებული ტოპოლოგია

Main მარშრუტიზატორის კონფიგურაცია

ვაკონფიგურირებთ IKE Phase 1-ს:

R1(config)# crypto isakmp policy 10

R1(config-isakmp)# hash sha256

R1(config-isakmp)# authentication pre-share

R1(config-isakmp)# group 14

R1(config-isakmp)# lifetime 3600

R1(config-isakmp)# encryption aes

ვაკონფიგურირებთ ე.წ Pre-Shared key-ს (იგივე პაროლს) და ვუთითებთ R2-ის გარე IP მისამართს:

R1(config)# crypto isakmp key PasswdC1sc0 address 98.75.15.2

ვაკონფიგურირებთ IPsec Transform-Set-ს და IPsec პროფილს:

R1(config)# crypto ipsec transform-set MY_TRANSFORM_SET esp-aes esp-sha256-hmac

R1(cfg-crypto-trans)# mode tunnel

R1(cfg-crypto-trans)# exit

R1(config)# crypto ipsec profile IPSEC_PROFILE

R1(ipsec-profile)# set transform-set MY_TRANSFORM_SET

ვაკონფიგურირებთ Tunnel ინტერფეისს და ვირჩევთ Tunnel-ის დაცვის მეთოდს:

R1(config)# interface tunnel 0

R1(config-if)# ip address 10.10.10.1 255.255.255.252

R1(config-if)# tunnel source 213.15.30.226

R1(config-if)# tunnel destination 98.75.15.2

R1(config-if)# tunnel mode ipsec ipv4

R1(config-if)# tunnel protection ipsec profile IPSEC_PROFILE

ვუთითებთ სტატიკურ მარშრუტს R2-ზე არსებული შიდა ქსელისკენ:

R1(config)# ip route 172.16.10.0 255.255.255.0 Tunnel0

Branch მარშრუტიზატორის კონფიგურაცია

ვაკონფიგურირებთ IKE Phase 1-ს:

R2(config)# crypto isakmp policy 10

R2(config-isakmp)# hash sha256

R2(config-isakmp)# authentication pre-share

R2(config-isakmp)# group 14

R2(config-isakmp)# lifetime 3600

R2(config-isakmp)# encryption aes

ვაკონფიგურირებთ ე.წ Pre-Shared key-ს (იგივე პაროლს) და ვუთითებთ R1-ის გარე IP მისამართს:

R2(config)# crypto isakmp key PasswdC1sc0 address 213.15.30.226

ვაკონფიგურირებთ IPsec Transform-Set-ს და IPsec პროფილს:

R2(config)# crypto ipsec transform-set MY_TRANSFORM_SET esp-aes esp-sha256-hmac

R2(cfg-crypto-trans)# mode tunnel

R2(cfg-crypto-trans)# exit

R2(config)# crypto ipsec profile IPSEC_PROFILE

R2(ipsec-profile)# set transform-set MY_TRANSFORM_SET

ვაკონფიგურირებთ Tunnel ინტერფეისს და ვირჩევთ Tunnel-ის დაცვის მეთოდს:

R2(config)# interface tunnel 0

R2(config-if)# ip address 10.10.10.2 255.255.255.252

R2(config-if)# tunnel source 98.75.15.2

R2(config-if)# tunnel destination 213.15.30.226

R2(config-if)# tunnel mode ipsec ipv4

R2(config-if)# tunnel protection ipsec profile IPSEC_PROFILE

ვუთითებთ სტატიკურ მარშრუტს R1-ზე არსებული შიდა ქსელისკენ:

R2(config)# ip route 192.168.10.0 255.255.255.0 Tunnel0

Leave A Comment