თუ შიდა ქსელის უსაფრთხოების შესაბამისი ზომები არ გვაქვს დაცული, სხვადასხვა შეტევა მარტივად შეიძლება განხორციელდეს მიზანმიმართულად ან გაუცნობიერებლად.

შეტევის ერთ-ერთი სახეა DHCP Spoofing და DHCP Starvation.

DHCP Spoofing

DHCP Spoofing შეტევა ხორციელდება მაშინ როცა შიდა ქსელში ერთვება ე.წ Rogue DHCP სერვერი, რომელიც იწყებს არასაჭირო ან არასწორი IP მისამართების დარიგებას ქსელში არსებული მოწყობილობებისთვის. Rogue DHCP სერვერს შეუძლია მომხმარებლის მოწყობილობა შეცდომაში შეიყვანოს შემდეგი ინფორმაციის მიწოდებით:

- Default Gateway-ის მისამართი – არასწორი IP მისამართის მინიჭებით შესაშლებელია განხორცილდეს Man-in-the-middle (MITM) შეტევა.

- DNS სერვერის მისამართი– DNS სერვერის არასწორი IP მისამართის მინიჭებით შესაძლებელია მომხმარებლის Web ტრაფიკის არასასურველ ვებ-გვერდებზე გადამისამართება.

DHCP Spoofing შეტევის აღმოფხვრა შესაძლებელია ლეგალური DHCP სერვერებისკენ მიმართული პორტებისთვის, სანდო პორტის (Trusted Ports) სტატუსის მინიჭებით.

DHCP starvation

DHCP starvation-ის მიზანია DoS (Denial of Service) შეტევის განხორციელება. ამ დროს თავდამსხმელი აგენერირებს ბევრ DHCP Discovery მესიჯებს, რის შედეგადაც შესაძლებელია DHCP სერვერის ცხრილის (Lease Table) გადავსება, რაც ქსელში არსებულ ჰოსტებს საშუალებას არ მისცემს საჭიროების შემთხვევაში მიიღონ IP მისამართები.

DHCP Starvation შეტევა მარტივად მოგვარდება სვიჩის პორტების დაცვით (იხ. Port Security), თუმცა, DHCP შეტევებისგან (DHCP Spoofing, DHCP Starvation) შიდა ქსელის სრულყოფილად დასაცავად აუცილებელია გამოვიყენოთ DHCP Snooping-ი.

DHCP Snooping

DHCP Snooping-ი ეს არის უსაფრთხოების მეთოდი, რომელიც სვიჩს საშუალებას აძლევს უსმინოს DHCP მესიჯებს და გაატაროს მხოლოდ ლეგალური DHCP სერვერებისგან მიღებული DHCP მესიჯები. DHCP Snooping-ი ქმნის და ინახავს DHCP Snooping მონაცემთა ბაზას, რომელსაც სვიჩი იყენებს არასანდო წყაროებისგან მიღებული DHCP მესიჯების ფილტრაციისთვის. DHCP Snooping ბაზაში ინახება მომხმარებლების MAC და IP მისამართები, VLAN-ის ნომერი, ინფორმაცია არასანდო ინტერფეისებზე და ა.შ

შენიშვნა 1: DHCP Snooping ფუნქციის გააქტიურებით, სვიჩზე არსებულ VLAN-ებზე, DHCP Snooping ფუნქცია ავტომატურად არ აქტიურდება. შესაბამისად, საჭიროა თოთოეული VLAN-ისთვის ან VLAN-ების დიაპაზონისთვის DHCP Snooping ფუნქციის გააქტიურება.

შენიშვნა 2: DHCP Snooping–ის გააქტიურებით, Default-ად ყველა პორტს ენიჭება Untrusted სტატუსი.

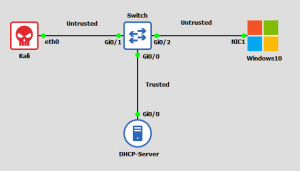

კონფიგურაციისას გამოყენებული ტოპოლოგია

DHCP Snooping-ის ჩართვა და კონფიგურაცია

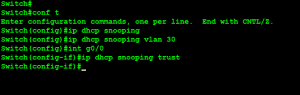

1. შევდივართ სვიჩის გლობალური კონფიგურაციის რეჟიმში:

Switch# configure terminal

2. სვიჩზე ვააქტიურებთ DHCP Snooping ფუნქციას:

Switch(config)# ip dhcp snooping

3. ვააქტიურებთ DHCP Snooping ფუნქციას კონკრეტული VLAN-ისთვის (მაგ. Vlan 30):

Switch(config)# ip dhcp snooping vlan 30

4. ლეგალური DHCP სერვერისკენ მიმართული ინტერფეისები გადაგვყავს ე.წ ნდობის რეჟიმში (Trusted Ports). ამისთვის შევდივართ ინტერფეისის კონფიგურაციის რეჟიმში:

Switch(config)# int g0/0

5. ინტერფეისს ვანიჭებთ ე.წ სანდო სტატუსს (Trusted Ports):

Switch(config-if)# ip dhcp snooping trust

ზემოთ აღნიშნული ბრძანებების გამოყენებით, DHCP Snooping ფუნქცია ჩართული და დაკონფიგურირებულია, თუმცა იმისთვის რომ DHCP Snooping-მა სრულყოფილად იმუშავოს, რიგ შემთხვევებში საჭიროა დამატებითი პარამეტრების კონფიგურირება.

Rate Limiting

ყოველ არასანდო ინტერფეისზე Rate limiting ბრძანების გამოყენებით მცირდება DHCP starvation შეტევის განხორციელების შანსი, შესაბამისად რეკომენდირებულია რომ შევამციროთ ჰოსტებიდან გამოგზავნილი DHCP Request-ის რაოდენობა. კონფიგურაციისას ვუთითებთ პორტზე შემოსული DHCP პაკეტების რაოდენობას ერთ წამში.

კონფიგურაცია

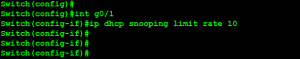

1. შევდივართ ინტერფეისის კონფიგურაციის რეჟიმში (მაგ. Kali-კენ მიმართული ინტერფეისი) :

Switch(config)# int g0/1

2. ვამცირებთ ჰოსტიდან გამოგზავნილ DHCP Request-ის რაოდენობას:

Switch(config-if)# ip dhcp snooping limit rate 10

Option 82

Option 82-ი გამოიყენება DHCP Relay Agent-ის მიერ, როცა ხდება DHCP Request მესიჯის გადაგზავნა როუტერიდან DHCP სერვერებთან. რიგ შემთხვევებში Option 82-ი ხელს უშლის DHCP Snooping-ის მუშაობას, ამიტომ საჭიროა მისი გათიშვა.

კონფიგურაცია

1. შევდივართ სვიჩის გლობალური კონფიგურაციის რეჟიმში:

Switch# configure terminal

2. სვიჩზე გამოვრთავთ Option 82 ფუნქციას:

Switch(config)# no ip dhcp snooping information option

DHCP Snooping-ის კონფიგურაციის შესამოწმებლად გამოიყენეთ ბრძანება:

Switch# show ip dhcp snooping

Leave A Comment