იმისთვის რომ შიდა ქსელი დავიცვათ უცხო მოწყობილობების ქსელში ჩართვისგან, ერთ ერთი მეთოდია სვიჩების პორტების დაცვა (ე.წ Port Security).

პორტების დაცვისას უნდა დავგეგმოთ:

- სვიჩის პორტზე MAC მისამართების შესწავლა ხდება დინამიურად თუ სტატიკურად;

- პორტზე რამდენი MAC მისამართის დამახსოვრება უნდა შეეძლოს სვიჩს;

- რა უნდა მოიმოქმედოს სვიჩმა როცა პორტზე შემოვა უცხო მოწყობილობის MAC მისამართი.

სვიჩის პორტზე უცხო MAC მისამართის მიღებისას არსებობს პორტის დაცვის სამი ვარიანტი:

- Protect: უცხო MAC მისამართი დაიბლოკება (Discarded) მაგრამ ჩვენ არ მივიღებთ ლოგს ამის შესახებ.

- Restrict: უცხო MAC მისამართი დაიბლოკება (Discarded), ჩვენ მივიღებთ ლოგს ამის შესახებ და მოხდება SNMP trap-ის გაგზავნა.

- Shutdown: უცხო MAC მისამართი დაიბლოკება (Discarded) და ინტერფეისი გადავა err-disable მდგომარეობაში (რეალურად ფიზიკურად გაითიშება). ჩვენ მივიღებთ ლოგს ამის შესახებ და მოხდება SNMP trap-ის გაგზავნა.

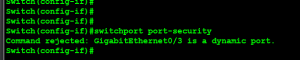

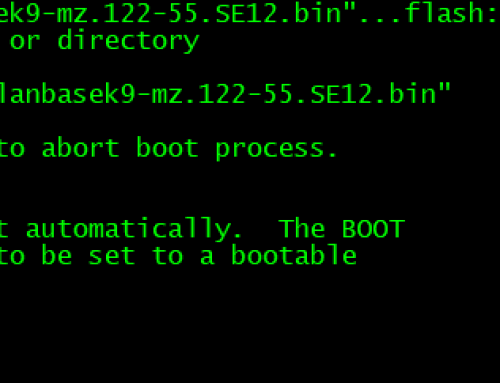

სვიჩის პორტის დაცვისას უნდა გავითვალისწინოთ რომ პორტი უნდა იყოს Access Mode-ში, წინააღმდეგ შემთხვევაში Port Security-ი არ იმუშავებს და მივიღებთ მსგავს შეტყობინებას:

Port Security–ის ჩართვა პორტზე და სტატიკური MAC მისამართის გაწერა

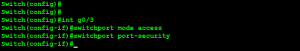

- შევდივართ პორტზე:

Switch(config)#int g0/2

- სვიჩის პორტი გადაგვყავს Access Mode-ში:

Switch(config-if)#switchport mode access

- ვრთავთ პორტის დაცვას:

Switch(config-if)#switchport port-security

- ვწერთ სტატიკურ MAC მისამართს:

Switch(config-if)#switchport port-security mac-address AAAA.BBBB.CCCC (MAC მისამართი იწერება მსგავსი ფორმატით)

- ვირჩევთ დაცვის მექანიზმს:

Switch(config-if)#switchport port-security violation restrict

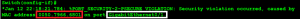

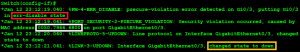

Protect ან Restrict-ის შემთხვევაში პორტი ფიზიკურად არ გაითიშება, უბრალოდ უცხო MAC მისამართი დაიბლოკება და შესაბამისად ვერ მოხდება პაკეტების გაგზავნა უცხო მოწყობილობის მიერ. Restrict-ის შემთხვევაში მივიღებთ მსგავს შეტყობინებას:

თუ სვიჩზე ისევ შევაერთებთ ავთენტურ მოწყობილობას რომლის MAC მისამართიც დაშვებულია კონკრეტულ პორტზე, მაშინ ის იმუშავებს ჩვეულებრივ რეჟიმში და პაკეტები ისევ გაიგზავნება.

Port Security–ის ჩართვა პორტზე და MAC მისამართების დინამიურად მიღება

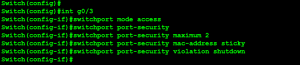

- შევდივართ პორტზე:

Switch(config)#int g0/2

- სვიჩის პორტი გადაგვყავს Access Mode-ში:

Switch(config-if)#switchport mode access

- ვრთავთ პორტის დაცვას:

Switch(config-if)#switchport port-security

- ვუთითებთ მაქსიმუმ რამდენი MAC მისამართის დამახსოვრება შეეძლოს სვიჩს პორტზე:

Switch(config-if)#switchport port-security maximum 2

- ვუთითებთ რომ მოხდეს MAC მისამართის დინამიურად გაწერა:

Switch(config-if)#switchport port-security mac-address sticky (სვიჩი პორტზე დაიმახსოვრებს იმ ორ MAC მისამართებს რომლებსაც ყველაზე ადრე მიიღებს)

- ვირჩევთ დაცვის მექანიზმს:

Switch(config-if)#switchport port-security violation shutdown

Shutdown-ის შემთხვევაში პორტი ფიზიკურად გაითიშება და მივიღებთ მსგავს შეტყობინებას:

არსებობს გათიშული პორტის ( Shutdown State) ჩართვის ორი ვარიანტი:

- მექანიკური: პორტზე Default-ად მითითებულია ე.წ Aging Time-ი 0 წუთი, რაც იმას ნიშნავს რომ პორტი ჩვენ უნდა ჩავრთოთ.

- ავტომატური: პორტზე შეგვიძლია დავაკონფიგურიროთ Aging Time-ი და პორტი ავტომატურად ჩაირთვება.

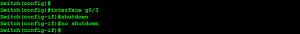

პორტის მექანიკური ჩართვა:

- შევდივართ ინტერფეისში:

Switch(config)#interface g0/3

- ვწერთ გათიშვის ბრძანებას:

Switch(config-if)#shutdown

- ვწერთ ჩართვის ბრძანებას:

Switch(config-if)#no shutdown

შენიშვნა: პირდაპირ ჩართვის ბრძანების გაწერით პორტი არ ჩაირთვება ამიტომ საჭიროა რომ პორტი ჯერ გამოირთოს.

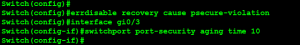

პორტის ავტომატური ჩართვა:

- Global Configuration mode-ში ვააქტიურებთ ავტომატურად აღდგენის მექანიზმს:

Switch(config)#errdisable recovery cause psecure-violation

- შევდივართ ინტერფეისში:

Switch(config)#interface fa0/1

- ვცვლით aging time-ს (წუთები)

Switch(config-if)#switchport port-security aging time 10

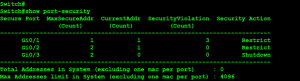

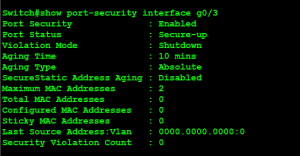

Port Security–ის შემოწმებისთვის გამოიყენება ბრძანება:

Switch#show port-security

კონკრეტული ინტერფეისის Port Security–ის კონფიგურაციის შემოწმებისთვის გამოიყენება ბრძანება:

Switch#show port-security interface gi0/3

Leave A Comment